In diesem Artikel möchte ich euch erklären, wie Ihr mit Bordmittel eure Daten schützen könnt. Auch, um vor solchen Situationen besser geschützt zu sein: Fehler in Telekom Router. Aber in erster Linie auch, wie wir den Datenaustausch und Speicherung auf der Cloud so gut es geht, gegen Einblicke durch 3. zu schützen.

Sicherheit ist immer relativ und eine permanenter Prozess. Seien wir uns dessen Bewusst. Daten, auch wenn diese verschlüsselt wurden, sind als verloren zu betrachten, wenn diese unsere Obhut / Hoheit verlassen. Denn dann ist es im Grunde nur eine Frage der Zeit, der eingesetzten Werkzeuge und Motivation, bis diese entschlüsselt sind. Bedeutet für uns: Gebt keine Daten heraus, speichert diese nicht in einer Cloud etc. wofür es keine zwingende Notwendigkeit gibt!

Verschlüsselung vs. Verschlüsselung

Zunächst gehe ich der Frage nach, was bedeutet eigentlich eine Verschlüsselung? Welche Arten gibt es bzw. wie gehe wir damit sinnvoll um.

Festplattenverschlüsselung

Wenn wir im Betriebsystem die Festplattenverschlüsselung wählen, was bedeutet dies für uns? Wofür ist das gut?

Mit der Festplattenverschlüsselung schützen wir uns genau genommen davor, dass durch Diebstahl oder Verlußt die Daten auf dem Rechner nicht ohne weiteres eingesehen werden können. Eine Festplatte zu entschlüsseln ist i.d.r. nur eine Frage der Zeit, die man darin investieren will. Sachlich nüchtern betrachtet sollten wir uns dessen bewusst sein.

Es schütz uns jedoch nicht vor dem Zugriff, während wir am Rechner arbeiten. Sowohl Schadsoftware als auch Hintergrunddienste zur Syncronisierung in die Cloud sehen und übertragen die Daten unverschlüsselt. Die Verschlüsselung ist ab dem Anmelden oder Mounten der Festplatte aufgehoben. Sonst könnte auch das Betriebsystem nicht davon lesen und starten.

Dateieverschlüsselung

Nicht alle Programme bieten die Möglichkeit, Dateien verschlüsselt zu speichern. Ein Passwortschutz wie bei Windows Word Dokumenten oder auch Apple Keynote lösen zumindest das Problem, dass diese Informationen frei zugänglich auf der Festplatte liegen.

Datenverschlüsselung über Container / Archive

Wir kennen sicherlich ZIP Archive in welche wir die Daten zusammenfassen können. 7zip z.b. bietet eine hohe Verschlüsselung. Während wir jedoch die Daten verarbeiten, liegen diese nicht verschlüsselt im Container. Oder der Container / das Archiv ist über Programme lesbar eingebunden. Damit ergibt sich die gleiche Problemstellung wie bei der Festplattenverschlüsselung.

Mir ist es wichtig, dass die Grenzen der Methoden bewusst sind. Nur dann können wir mit den jeweiligen Verfahren sinnvoll umgehen.

Organisation der Daten

Bei der Überlegung, wie wir unsere Daten organisieren und schützen, müssen wir einen einfachen Blick auf den Datenschutz und auch die DSGVO werfen. Zumindest müssen wir uns dessen bewusst sein. Für uns ist zunächst die Schutzbedarfsanalyse wichtig, aus welcher wiederum die Schutzklassen resultieren. Da allein dieses Thema sehr komplex ist, muss dies jeder für sich nochmals genau prüfen und durchlesen. Teile des Datenschutz Gesetz sind durch die Länder geregelt.

Kommen wir also zurück zur Schutzklasse: Hier verständlich im Kapitel 3.3 zusammen gefasst.

Diese 4 Schutzklassen (0-3) sind für uns relevant. Ich Fasse es hier zusammen für eine Planung der Strategie:

Dies dient nur als Beispiel. Für eure konkrete Situation müsst Ihr eine eigene Bewertung vornehmen!

- Schutzklasse 0

- Betrifft Daten, die keinen Personenbezug / Personendaten enthalten.

- Projektbeschreibungen

- Terminabstimmungen

- Arbeitsanweisungen

- Alles was keine personenbezogene Daten enthält etc.

- Kein Schutz erforderlich

- Betrifft Daten, die keinen Personenbezug / Personendaten enthalten.

- Schutzklasse 1

- Personenbezogen Daten

- Vorname, Nachname

- Geburtsdatum

- Öffentlich zugängliche Kontaktdaten

- Adresse

- Telefonnummer

- Emailadresse

- Eventuell auch das Bildmaterial aus unserer Arbeit.

- Der Schutz kann hier einfch gestaltet werden. Ein Passwort geschüztes ZIP Archiv reicht u.U. aus. Passwort geschützter Rechner erfüllt dieses u.U. auch schon. Eine Verschlüsselung ist nicht zwangsläufig erforderlich.

- Personenbezogen Daten

- Schutzklasse 2

- Zusätzlich zu den Daten aus Schutzklasse 1

- Religion / politische Ausrichtung

- sexuelle Orientierung

- Verträge

- ggf. Ausweisskopie, ich persönlich gehe hier auf Nummer sicher und ordne dies in die Schutzklasse 3.

- etc.

- Hier ist spätestens an eine Datenverschlüsselung zu denken. Der Aufwand muss hoch sein, so dass ein besonderer Aufwand erforderlich wird um an die Daten zu gelangen.

- Zusätzlich zu den Daten aus Schutzklasse 1

- Schutzklasse 3

- Personalausweis

- Bezahldaten

- Kreditkarte mit Sicherheitsnummer

- Zugangsdaten

- usw.

- Hier muss der Schutz hoch sein, so das nur mit erheblichen Aufwand an die Daten zu gelangen ist.

Da letztlich ist nie genau erklärt, was unter besonderem oder erheblichen Aufwand genau zu verstehen ist. Daher gehe ich den Schritt, und wähle die für mich generell höchste verfügbare Methode zur Verschlüsselung. Damit vermeide ich schon mal, dass ich Daten versehentlich falsch einstufe und den Schutz zu niedrig wähle.

Betrachtet man die Situation eines Fotografen, muss man wohl einige Dinge realistisch betrachten. Der Einfachheit halber behandle ich die Daten entweder nach der Schutzklasse 0 oder 3. Lediglich bei der Frage wo ich die Daten ablege und wie ich diese organisiere, unterscheide ich zwischen den Schutzklassen. Im Arbeitsalltag kommt man um den Austausch sensibler Daten nicht herum. Weshalb eine Trennung der Daten nach Schutzklassen sinnvoll ist. Eine Trennung nach Personen hilft bei der Vereinzelung und späteren weiteren Handhabung. Dies minimiert das Risiko eines Datenverlustes unter technischen Gesichtspunkten: Also löschen, Festplattencrash etc. Sowie unter Sicherheitsgesichtspunkte: Also versehentliche Weitergabe von Kundendaten oder Diebstahl.

Allgemein: Mehrere Laufwerke oder Partitionen anlegen und die Daten trennen. Laufwerke verschlüsseln. Dies geben sowohl unter Windows als auch Apple Macintosh die Betriebsmittel her.

Wie teilen wir die Daten auf?

Aus Sicht eines Fotografen gibt es wohl üblicherweise 3 Fälle.

- Personen Daten

- Name

- Anschrift

- Vertragsdaten

- Beauftragung

- Kopie Ausweiß

- Zahlungsdaten Kontonummer etc.

- Geburtsdatum

- Etnie

- Sternzeichen

- Religiöse Zugehörigkeit

- Allgemeine Daten

- Fotografie / Bildmaterial

- Kommunikation

Genau nach den 3 Gruppen Teile ich die Daten physisch auf.

- Personendaten und Vertragsdaten

- Allgemeine Daten (Rohdaten der Bilder)

- Arbeitsergebnisse (Kataloge und bearbeitete Bilder)

Mac: Virtuelle Partitionen mit der Festplattenverwaltung.

Microsoft: ab Windows 7 VHD über Datenträgerverwaltung.

-> Bitlocker für die Verschlüsselung! Nur bei Ultimate etc. Verfügbar.

https://de.wikipedia.org/wiki/Virtual-Hard-Disk-Format

https://de.wikipedia.org/wiki/BitLocker

Image am Mac erzeugen

Der Vorteil:

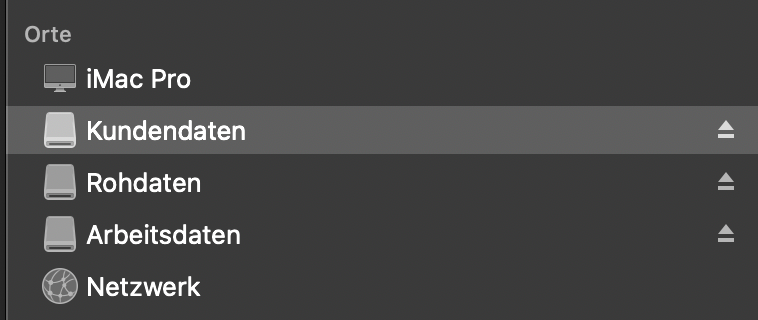

Wenn wir einheitliche Bezeichnungen nutzen z.B. für Kundendaten, Arbeitsverzeichnis und auch Rohdaten, dann können wir im Arbeitsprozess gleiche Macros / Verzeichnise und Ziele etc. nutzen. Es bedarf lediglich das Mounten des jeweiligen Images z.B. für einen Kundenauftrag.

Image für Windows erzeugen.

MAC:Bitte zuvor die gemountete Laufwerke, auswerfen! Technisch können zwar mehrere Laufwerke mit gleicher Bezeichnung am Mac gemountet werden, allerdings greifen Tools wie Photoshop bei Laufwerksangaben nicht auf den sichtbaren Namen sondern internen „Mountpoints“ zu. Daher muss zunächst das / die Laufwerke ausgeworfen werden und erst dann das / die neuen gewünschten hinzu gefügt. Die Folge wäre, dass die Daten falsch abgelegt werden.